Smartphones und andere mobile Endgeräte sind aus dem Verlagsalltag nicht mehr wegzudenken. Die Tendenz zum Homeoffice wird noch mehr mobile Kommunikation mit sich bringen – und noch mehr Sicherheitsrisiken. Technik und Policies bauen vor – aber auch jede Führungskraft sollte Bescheid wissen, denn ohne Sicherheitsbewusstsein auf allen Ebenen versandet jede Policy. Daher ist Mobile Security natürlich in erster Linie eine IT-technische, aber eben auch eine Führungsaufgabe. Im IT-Channel von buchreport.de zeigt ein Autorenteam von Secorvo Security Consulting, worauf es beim Enterprise Mobility Management ankommt.

Einleitung und Überblick

Ohne den Einsatz mobiler Endgeräte ist das alltägliche Berufsleben im Zeitalter der stetig fortschreitenden Digitalisierung nicht mehr vorstellbar.

Die Nutzung von Smartphones, Tablets und Smartwatches ist heute bereits selbstverständlich und dient schon lange nicht mehr nur dazu, E-Mails abzurufen und Termine im Blick zu behalten. Ständige Erreichbarkeit sowie die Durchführung komplexer Geschäftsprozesse (beispielsweise in der Produktionssteuerung) sind auf den handlichen Geräten heute kein Problem mehr und bestimmen zunehmend den Arbeitsalltag.

Und mit der fortschreitenden Weiterentwicklung im Bereich der „virtuellen Realitäten“ werden weitere Anwendungsbereiche erschlossen, wie die Nutzung von Datenhandschuhen, -brillen oder -helmen, beispielsweise in industriellen (Industrie 4.0) oder medizinischen Bereichen.

Problemaufriss

Der Einsatz mobiler Endgeräte birgt wie jede andere Technologie auch gewisse Risiken in sich. Bei manchen dieser Risiken handelt es sich um bereits wohlbekannte, allgemeingültige Sicherheitsrisiken, deren Behandlung auch durch etablierte Maßnahmen adressiert werden kann. Bestimmte Risiken können sich aber für mobile Endgeräte durch die spezielle Art und Verwendung der Endgeräte ergeben, oder sie sind schlicht gänzlich neu.

Durch aktuelle Trends wie „Bring your own Device“ (BYOD) wird sich die Gefahrensituation sehr wahrscheinlich noch verschärfen, denn hier nutzen Beschäftigte ihre privat erworbenen Geräte nicht nur für persönliche, sondern auch für berufliche Zwecke. Ob und inwieweit diese Geräte vom Hersteller überhaupt für einen professionellen Einsatz ausgelegt sind, bleibt unklar, und Grenzen zwischen persönlichen und beruflichen Anwendungen und Daten verschwimmen immer mehr.

Zu den besonderen Gefahrenquellen durch die Nutzung mobiler Endgeräte zählen beispielsweise

Verlust oder Diebstahl des Endgeräts

Ein wesentliches Merkmal dieser Endgeräte ist ihre geringe Größe und ihr geringes Gewicht. Dieser ungemein nützliche Vorteil beim Transport dieser Geräte kehrt sich rasch in einen Nachteil um, da man den Verlust des Geräts nicht direkt spürt oder ein Diebstahl erheblich vereinfacht wird.

Unsichere Kommunikationskanäle

Mobile Endgeräte bieten zahlreiche Schnittstellen und unterstützen etliche Protokolle, die zur Kommunikation mit der Außenwelt genutzt werden können. Zu diesen Schnittstellen und Protokollen zählen beispielsweise im Bereich

- Mobilfunk: Global System for Mobile Communication (GSM), General Packet Radio Service (GPRS), Universal Mobile Telecommunications System (UMTS) und Longterm Evolution (LTE)

- Netzwerk: Wireless Local Area Network (WLAN)

- Kurzdistanz-Kommunikation: Bluetooth, Near Field Communication (NFC).

Unsichere Dienste

Hersteller und Drittanbieter offerieren Dienste (beispielsweise Cloud-Speicher, Software as a Service (SaaS), Sharing-Plattformen, über deren Sicherheitsaspekte häufig völlige Unkenntnis herrscht.

Schadsoftware

Aufgrund der bestehenden Mono- bzw. Oligopole auf Seite der Gerätehersteller und der verwendeten Betriebssysteme (letztlich dominieren Google mit Android sowie Apple mit iOS den Markt) haben sich mobile Endgeräte zu einer sehr beliebten Angriffsfläche für Schadsoftware jeglicher Art entwickelt. Die Schadsoftware wird dabei über Apps eingeschleust, beispielsweise durch Custom-Keyboards, Spiele oder sonstige Anwendungen.

Bei den Apps besteht das Problem sehr oft darin, dass über den Hersteller/Entwickler der Apps keine oder nur ungenügende Informationen vorliegen. Verstärkt wird das Problem durch die Nutzung von nicht offiziellen App-Stores. Hersteller wie Google und Apple stellen einen dedizierten App-Store zur Verfügung, in dem Apps vor einer Zurverfügungstellung zumindest einer rudimentären Prüfung unterzogen werden. Allerdings können Anwender auch Apps aus anderen Quellen installieren, je nach Hersteller mit mehr oder weniger Aufwand.

Unabhängig davon, welchen Bereich man direkt betrachtet, gilt: In jedem Bereich gab es schon erhebliche Sicherheitslücken in verwendeten Protokollen, Diensten und Anwendungen, die sich zum Nachteil der Anwender auswirkten. Beispiele hierfür sind:

Überblick Sicherheitsfunktionen

Auch wenn Google und Apple nicht unbedingt Geschäftskunden als primäre Zielgruppe im Auge hatten, so haben beide Hersteller doch bereits etliche Sicherheitsmechanismen sowohl in den Betriebssystemen als auch in der sie nutzenden Hardware (zumindest bei Apple) implementiert.

Bei Android wird die Situation allerdings dadurch erschwert, dass, im Gegensatz zu Apple, Betriebssystem und Hardware nicht aus einer Hand stammen müssen. Diese vermeintliche Vielfalt führt in der Praxis dazu, dass Hardware schnell veraltet und durch den Hersteller nicht mehr mit Updates versorgt wird und aufgrund von herstellerspezifischen Anpassungen am Betriebssystem Android nicht alle Sicherheitsmechanismen umgesetzt werden bzw. nicht vollumfänglich unterstützt werden. Dies führt zu besonderen Herausforderungen, wenn Geräte solcher Hersteller im geschäftlichen Umfeld genutzt werden sollen.

Generelle Security-Architekturen mobiler Systeme

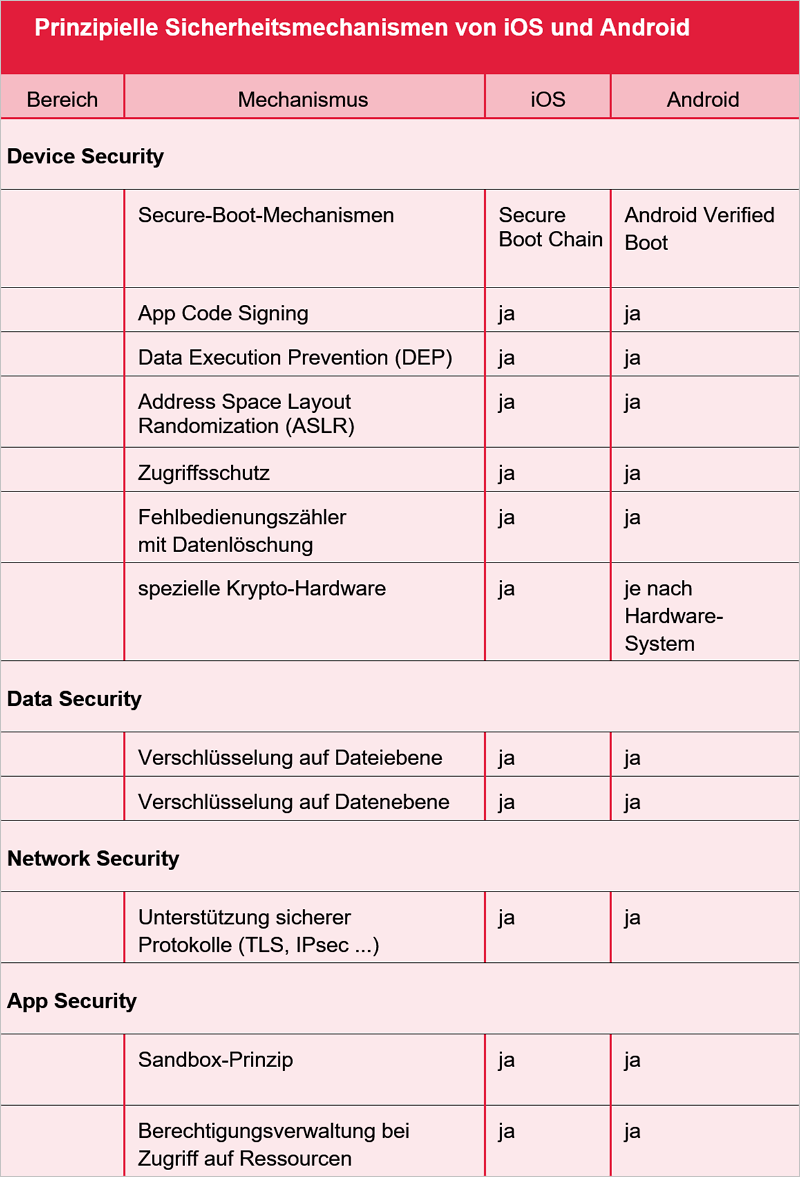

Sowohl iOS als auch Android bringen von Haus aus vergleichbare, grundlegende Sicherheitsmechanismen mit. Diese Sicherheitsfunktionen greifen bereits auf unterschiedlichsten Ebenen – von der Hardware über Firmware und Betriebssystem bis auf Applikationsebene. Die folgende Tabelle gibt einen Überblick über die durch beide Betriebssysteme grundsätzlich zur Verfügung gestellten Sicherheitsfunktionen.

iOS und Android sind seit vielen Jahren etabliert, die Sicherheitsmechanismen wurden über die Zeit kontinuierlich weiterentwickelt. Der Schutz der persönlichen Daten wird dabei immer stärker ausgebaut und betriebssystemseitig reglementiert. So dürfen installierte Apps erst nach Freigabe entsprechender Berechtigungen auf Ressourcen wie Kontakte, Standortdaten, Kamera oder Mikrofon zugreifen.

Dadurch kann allerdings ältere Hardware neue Sicherheitsfunktionen nicht oder nicht vollständig nutzen. Beispielsweise seien hier aufgeführt: Fingerabdruck-Scanner oder Face-ID (Entsperren des Endgeräts mittels Gesichtserkennungstechnologie) von Apple.

Bindung an Hersteller/Store und Eingriffsmöglichkeiten des Benutzers

Bei iOS-Geräten können Anwendungen bis auf wenige Ausnahmen ausschließlich aus dem App Store von Apple bezogen werden. Unternehmen haben die Möglichkeit, selbst entwickelte Anwendungen über Mobile-Device-Management-Systeme auf verwaltete Geräte zu laden. Entwickler erhalten die Möglichkeit, über entsprechende von Apple signierte Entwicklerzertifikate Anwendungen auf eigene Geräte zu laden. Der Nutzer kann nur noch mittels eines „Jailbreaks“ Anwendungen auf dem Gerät installieren, die nicht aus dem Apple-Ökosystem kommen.

Allerdings bringt ein solcher Jailbreak auch einige nennenswerte Risiken mit sich. Sollte etwas beim Aufspielen des Jailbreaks nicht reibungslos funktionieren, besteht die Gefahr, dass das Gerät unbenutzbar wird. Weiterhin werden durch einen Jailbreak in der Regel Dienste, wie beispielsweise ein SSH-Server, auf dem Gerät gestartet und nach außen angeboten. Diese Dienste sind für Angreifer dann meistens mit allgemein bekannten Zugangsdaten ansprechbar.

Geht der Nutzer die Risiken ein, so kann er Anwendungen aus fremden App-Stores oder unbekannten Quellen installieren, die potenziell Schadsoftware beinhalten oder kritische Änderungen am System vornehmen. Bei Android-Geräten besteht die Möglichkeit, Anwendungen aus dem Play Store zu laden. Allerdings können Gerätehersteller eigene App-Stores auf ihren Geräten platzieren. Der Nutzer selbst hat die Möglichkeit, über die Entwicklereinstellungen der Android-Geräte „Sideloading“ zu aktivieren. Dann können beliebige Anwendungen ohne größeren Aufwand installiert werden. Potenziell kann so auch Schadsoftware installiert werden. Die Sicherheitsarchitektur des Betriebssystems kann so jedoch nicht direkt umgangen werden. Hierzu müssten Android-Geräte „gerootet“ werden, um Root-Zugriff auf das Betriebssystem zu erhalten.

Jailbreak und Root hebeln also die Sicherheitsarchitektur der Systeme aus und erweitern den Systemzugriff. Geräte in solchem Zustand sollten in Unternehmensnetzwerken nicht erlaubt sein, da sie ein großes Sicherheitsrisiko mit sich bringen.

Bring your own Device

„Bring your own Device“ (BYOD) ist ein neuer Trend, der im Geschäftsumfeld Einzug hält. Die Idee dahinter: Private Mobilgeräte werden in die unternehmenseigene IT-Infrastruktur integriert. Üblicherweise besitzen die meisten Arbeitnehmer bereits mobile Endgeräte für ihre eigenen privaten Zwecke. Warum sollte man den Mitarbeitern also nicht erlauben, diese Geräte auch für dienstliche Zwecke im Unternehmen einzusetzen? Der Arbeitgeber hätte weniger Aufwände, um neue Geräte anzuschaffen und Mitarbeiter zu schulen, der Arbeitnehmer müsste sich nicht erst an ein neues Gerät gewöhnen und Schulungen besuchen. Die Nutzerakzeptanz wird deutlich erhöht, in manchen Fällen sind private Geräte sogar besser als Geräte, die vom Unternehmen bereitgestellt werden.

IT-Sicherheitsverantwortliche stellt BYOD allerdings vor große Herausforderungen. Privat-Geräte in der Unternehmensinfrastruktur stellen ein unkontrolliertes Element da. Es gibt keine einheitlichen und zentralisierten Vorgaben für die Konfiguration der Geräte, welche Security Policies angewandt werden sollen, wie mit Applikationen umgegangen werden soll und welche Parameter zur Endgeräte-Sicherheit angewandt werden sollen. Das Risiko eines Verlusts der Endgeräte steigt, da diese Geräte nicht nur zu Dienstzeiten mitgeführt werden, sondern auch außerhalb der Dienstzeiten in der Freizeit.

Zusätzlich kommen erhöhte Anwendungs- und Netzwerkrisiken hinzu. Ein Nutzer kann auf seinem Gerät Anwendungen installieren, die er für seine private Nutzung benötigt. Diese Anwendungen können unberechtigterweise Zugriff auf Daten erhalten oder auch einfach Schadprogramme sein. Ein Gerät, das der Nutzer mitbringt, könnte auch unberechtigt und unkontrolliert auf Netzwerkressourcen zugreifen und für Datenabfluss sorgen.

Konkrete Gefährdungen sind also mindestens:

- Verlust

- Schadprogramme auf den Geräten

- Installieren von unerwünschter Drittsoftware auf den Geräten

- Rechtliche Konsequenzen aufgrund von Lizenzrechten

- Abfluss geschäftlicher Daten an Dritte.

Gegen einige Gefahren kann man Maßnahmen ergreifen, wie beispielsweise Network Access Control (NAC), Datentrennung, Sandboxing, Virtualisierung, Containerization, Black- und Whitelisting von Applikationen und viele weitere. Den konkreten Einsatz solcher Maßnahmen sollte unbedingt ein Sicherheitskonzept regeln. Denn gerade in dem Anwendungsfall BYOD gibt es eine Vielzahl an potenziell ergreifbaren Maßnahmen, die man genau abwägen muss (beispielsweise Zugriffsschutz, erlaubte Apps, Netzwerkzugang, Logging-Einstellungen u. v. m.). Letztlich stellen manche Maßnahmen einen Eingriff in Soft- und Hardware dar, die nicht dem Unternehmen gehört, sondern dem Arbeitnehmer. Aufgrund der Diversität von mobilen Endgeräten müssen auch zahlreiche Szenarien (Art des Geräts) und Variablen (Betriebssystem, Leistungsfähigkeit, Internetanbindung) in einem Sicherheitskonzept berücksichtigt werden.

IT-Grundlagen und Technologien der Zukunft

IT-Grundlagen und Technologien der ZukunftMehr zum Thema IT und Digitalisierung lesen Sie im IT-Channel von buchreport und Channel-Partner knk.

Hier mehr…

Empfehlenswert ist es in diesem Zusammenhang auch, eine Jailbreak-/Root-Erkennung durchzuführen. Solche Geräte sollten keinen Zugriff auf Unternehmenswerte erhalten, da hier nicht sichergestellt werden kann, ob durch den Jailbreak/Root essenziell notwendige Sicherheitsmaßnahmen deaktiviert wurden. Auf der Netzwerkebene sollte eine entsprechende NAC-Lösung eingesetzt werden, die unautorisierte Zugriffe verhindert. Ein Teil der oben aufgeführten lizenzrechtlichen Fragestellungen kann durch App-Whitelisting oder entsprechende Enterprise-App-Stores gelöst werden. Hier werden geprüfte, lizensierte und freigegebene Anwendungen für die eingesetzten Mobilgeräte bereitgestellt. Abschließend sollten der Umgang mit bestehenden Bedrohungen und Risiken dokumentiert und entsprechende Maßnahmen eingeführt werden (beispielsweise in Form einer Richtlinie zum Umgang mit mobilen Endgeräten).

BYOD bringt nicht nur technische Herausforderungen mit sich, sondern auch regulatorische Fragestellungen. Wer haftet beispielsweise für lizenzrechtliche Verletzungen? Eine Anwendung, die vom Arbeitnehmer privat auf dem Gerät installiert wurde, wird für dienstliche Zwecke genutzt. In den Lizenzbedingungen ist die kommerzielle Nutzung der Anwendung explizit untersagt. Hier müssen klare Regelungen geschaffen und durch Enterprise-App-Stores entsprechend Anwendungen für die dienstliche Nutzung bereitgestellt werden. Ein weiteres komplexes Themengebiet stellt der Datenschutz dar. Das Unternehmen muss in diesem Zusammenhang vor allem sicherstellen, dass private von betrieblichen Daten getrennt auf den Geräten vorliegen.

Dies gestaltet sich schwierig, da das Unternehmen Policies auf einem Gerät durchsetzen muss, das nicht im Besitz des Unternehmens ist. Hier liegt eines der Kernprobleme von BYOD. Der Besitzer des mobilen Endgeräts muss dem Unternehmen ein großes Maß an Kontrolle über das Gerät einräumen. Andernfalls können Richtlinien und Sicherheitsmaßnahmen nicht auf dem Gerät umgesetzt werden. Im Falle einer Löschung von Unternehmensdaten muss sichergestellt werden, dass keine privaten Daten mitgelöscht werden. Weiterhin muss sichergestellt werden, dass private Daten des Nutzers nicht in den Systemen des Unternehmens verarbeitet oder gespeichert werden. Es sei denn, eine solche Verarbeitung oder Speicherung ist im Rahmen eines Auftragsverarbeitungsvertrags geregelt.

Mobile Device Management

Mobile Device Management (MDM) dient der zentralen Verwaltung von mobilen Endgeräten in Unternehmen, Behörden und anderen Institutionen und Organisationen. Im Fokus stehen hier mobile Endgeräte, die über die herkömmlichen Verwaltungsmechanismen nicht administriert und kontrolliert werden können, wie beispielsweise Smartphones und Tablets. Häufig sind bei solchen Systemen, im Gegensatz zu Notebooks und Laptops, die Betriebssysteme nicht einheitlich und nicht für eine zentrale Verwaltung konzipiert.

Eine Weiterentwicklung von MDM-Lösungen um Komponenten zum Mobile Application Management (MAM), Mobile Content Management (MCM), Mobile Information Management (MIM) und Identity and Access Management (IAM) für ein breites Spektrum an mobilen Endgeräten und Plattformen nennt man Enterprise Mobility Management (EMM).

Mit einem MDM werden dabei folgende Ziele verfolgt:

- Inventarisierung von mobilen Endgeräten

- Software- und Datenmanagement (beispielsweise Verteilung von Apps und Zugriff auf Daten)

- Richtlinienverteilung (beispielsweise Vorgaben für VPN, Nutzung von Kamera)

- Durchsetzung von Sicherheitsvorgaben (beispielsweise PIN Passcode, Fernlöschung)

Häufig arbeiten MDM-Systeme nach folgender Funktionsweise: Ein Agent wird auf dem mobilen Endgerät installiert und kommuniziert mit einem zentralen Management-Server. Die Kommunikation mit unternehmensinternen Ressourcen erfolgt dabei per Mobilfunk und WLAN, also über die sogenannte Luftschnittstelle (OTA, Over The Air). Der Management-Server wird dabei On-Premises oder zunehmend auch in der Cloud betrieben. Neben der zentralen Komponente des Management-Servers sind ein weiteres wesentliches Element jeder MDM-Lösung die Verwaltungsschnittstellen (APIs), die Anbieter von Betriebssystemen sowie manche Gerätehersteller in ihren Betriebssystemen bereitstellen. Diese Schnittstellen ermöglichen dann die Konfiguration, Bereitstellung (Enrollment), Sicherung, Überwachung, Verwaltung und Integration der Endgeräte.

Zur Verwaltung mobiler Endgeräte gibt es diverse technische Lösungen von unterschiedlichen Herstellern. Grob kann man drei verschiedene Einsatzszenarien unterscheiden:

- Fully Managed Device

- Corporate-Owned, Privately Enabled (COPE)

- Bring your own Device (BYOD).

Sowohl bei BYOD als auch bei COPE, wo Firmengeräte auch privat genutzt werden dürfen, sind Unternehmen gezwungen, aufgrund der am 25. Mai 2018 in Kraft getretenen EU-Datenschutzgrundverordnung (EU-DSGVO) für eine klare Trennung von geschäftlichen und privaten Daten zu sorgen. Diese Trennung kann beispielsweise durch den Einsatz einer Container-Lösung oder durch Virtualisierung erfolgen.

Bei einer Container-Lösung wird auf dem mobilen Endgerät eine dedizierte App installiert, über die alle unternehmensbezogenen Anwendungen (Apps), Informationen und Kommunikation geschützt zur Verfügung gestellt werden.

Bei einer Virtualisierung erfolgt die vollständige Trennung der Unternehmensdaten auf Betriebssystembasis oder durch den Einsatz von Remote-Desktop-Lösungen, durch die erst gar keine Unternehmensdaten lokal auf dem Endgerät gespeichert werden.

Unabhängig von der gewählten und präferierten Lösungsarchitektur wird ein Konzept zur Nutzung mobiler Endgeräte benötigt, in dem zumindest folgende Aspekte geklärt werden müssen:

- Für welche Unternehmenszwecke sollen die mobilen Endgeräte verwendet werden (nur Mail, Kontakte und Termine oder aber auch zur Durchführung von Geschäftsprozessen)?

- Welche Daten und Informationen dürfen auf den mobilen Endgeräten verwendet werden (beispielsweise Ausschluss von Daten mit einer Klassifikation als „streng vertraulich”)?

- Welche Apps dürfen auf den mobilen Endgeräten eingesetzt werden, und aus welchen Quellen dürfen diese Apps installiert werden? Vorteilhaft wäre hier die zentrale Vorgabe und Verteilung genehmigter Apps.

- Welche Sicherheitseinstellungen sind verpflichtend anzuwenden (beispielsweise PIN-/Passcode-Vorgaben, Sperre nach Inaktivität, Löschung der Daten nach definierter Anzahl von fehlerhaften Log-in-Versuchen, Nutzung von Bluetooth, WLAN, VPN)?

- Erkennung und Ausschluss von mobilen Endgeräten mit freigeschaltetem administrativem Zugang (Endgeräte mit Jailbreak oder gerootete Endgeräte).

Neben diesen generellen Aspekten sollten auch im Unternehmen selbst entwickelte und verwendete Apps bestimmte Sicherheitsaspekte berücksichtigen. So sollte man sich bei der Entwicklung von Apps nicht ausschließlich auf die durch die Hersteller zur Verfügung gestellten Maßnahmen verlassen (beispielsweise bei Nutzung von TLS), sondern weitere Möglichkeiten zur aktiven Anwendung von Security-Mechanismen bei der Entwicklung berücksichtigen, zum Beispiel Verschlüsselung von Daten, Nutzung von HTTP Public Key Pinning (HPKP), sichere Authentifizierung usw..

Die hier aufgezeigten Möglichkeiten sind natürlich nicht als vollständig zu betrachten. Vielmehr erfordert der geschäftliche Einsatz von mobilen Endgeräten eine umfassende strategische und konzeptionelle Planung, Umsetzung und Kontrolle der mit dem Einsatz verfolgten geschäftlichen Ziele sowie der damit verbundenen Informationssicherheitsrisiken.

Mit freundlicher Genehmigung des dpunkt.verlags.

Informationssicherheit und Datenschutz. Handbuch für Praktiker und Begleitbuch zum T.I.S.P.

Von André Domnick, Fabian Ebner, Dirk Fox, Stefan Gora, Dr. Volker Hammer, Kai Jendrian, Michael Knöppler, Hans-Joachim Knobloch, Michael Knopp, Sarah Niederer, Jannis Pinter, Friederike Schellhas-Mende, Jochen Schlichting und Jörg Völker.

dpunkt.verlag. 3., aktualisierte und erweiterte Auflage September 2019.

- Festeinband: 84,90 Euro

- E-Book (PDF, ePub, Mobi): 67,99 Euro

Kommentar hinterlassen zu "Handy & Co. im Firmennetzwerk absichern"